Новости по теме: Взлом/хак

Взлом различных программ применяется для обхода их защиты, которая была установлена разработчиками для того, чтобы функциональные возможности демо-версии были ограничены. Разумеется, для того, чтобы пользоваться всеми функциями, программу нужно купить.

Есть метод взлома при помощи crack – то есть программы, которая или генерирует ключ или же устанавливает патч. Как правило, такие программы подходят для массового использования.

Что касается самого взлома, то имеется несколько различных способов. Среди них можно выделить несколько основных:

Во-первых, использование оригинального регистрационного кода. Такой код может быть получен не совсем легальными путями, и затем подбирается алгоритм, при помощи которого и происходит генерация остальных ключей. Как правило, именно таким способом и создаются ключи, которые выкладываются в интернет и могут использоваться многими пользователями. Создание такой программы требует от создателя большого количества знаний в данной области, поэтому такие программы очень ценятся.

Во-вторых, часто используется загрузчик. Его задача состоит в обходе защиты, а принцип действия таков: как только программа попадает в оперативную память, то некоторые ее части изменяются, что и позволяет получить полный доступ.

В-третьих, бинарный патч. Принцип его действия похож на описанный во втором способе, однако, в этом случае полностью заменяются отдельные части программы. Стоит отметить, что такой способ считается самым быстрым.

В-четвертых, использование уже взломанной программы. Пользователь скачивает программу, в которой все нужные файлы уже заменены.

Наконец, эмулятор ключа. Способ применяется в том случае, если используется электронный ключ. Принцип действия заключается в том, что специальная программа-эмулятор захватывает нужный файл и подключается к нему. Таким образом, программа обходит защиту программы, именно поэтому и получается эмуляция работы с лицензионным ключом. В некоторых случаях применяется еще бинарный патч, который используется для избегания обращений к ключу.

Вид взлома напрямую зависит от типа защиты, ведь для одних достаточно одного метода, для других же приходится использовать несколько способов одновременно.

Сам же принцип взлома состоит в том, что хакером исследуется ассемблерный код. Он, в свою очередь, получается из машинных инструкций, которые можно достать при помощи специальной программы – дизассемблера. Чаще всего в исполняемый файл вносятся необходимые изменения, после чего он перезаписывается. Способ достаточно прост, так как не требуется подтверждать правильность ключа. Патчи же используются для того, чтобы исключить возможность обращения программы к ключу. Команды в таком случае представляются в виде байтов, в которых содержится значение nop – то есть без операции. Если же реальный код защищен, то используется метод исследования кода программы, после чего и создается загрузчик.

Google закрила 107 дірок в Android — дві нульового дня вже використовувалися в атаках02 грудня 2025

Google закрила 107 дірок в Android — дві нульового дня вже використовувалися в атаках02 грудня 2025 Компанія Google опублікувала грудневий бюлетень з безпеки Android, в якому повідомила про усунення 107 вразливостей, включаючи дві, які активно експлуатуються в цільових атаках.

Новітню модель штучного інтелекту Google Gemini 3 Pro зламали всього за п'ять хвилин01 грудня 2025

Новітню модель штучного інтелекту Google Gemini 3 Pro зламали всього за п'ять хвилин01 грудня 2025 Фахівці стартапу Aim Intelligence, що тестує системи штучного інтелекту на вразливість, провели стрес-тест Gemini 3 Pro, новітньої моделі Google, представленої минулого місяця.

Еволюція проксі серверів: Чому ми прийшли до SOCKS5 Proxy?!22 листопада 2025

Еволюція проксі серверів: Чому ми прийшли до SOCKS5 Proxy?!22 листопада 2025 Рахували, скільки разів на тиждень ви думали про безпеку своїх данних? Новини про крадіжки з онлайн рахунків, криптогаманців та й просто фотографій зі смартфону - це буденність, бо питання безпеки, анонімності та свободи в інтернеті стають дедалі актуальнішими, але не вирішеними.

WhatsApp почне попереджати користувачів, коли їх намагаються обдурити шахраї22 жовтня 2025

WhatsApp почне попереджати користувачів, коли їх намагаються обдурити шахраї22 жовтня 2025 Служба миттєвих повідомлень WhatsApp почне втручатися при спробі увімкнути функцію демонстрації екрану під час відеодзвінка користувача з невідомим контактом.

Епічно зламав Gemini? Тепер за це можна отримати $20 000 від Google06 жовтня 2025

Епічно зламав Gemini? Тепер за це можна отримати $20 000 від Google06 жовтня 2025 Компанія Google в рамках своєї програми винагород за вразливості заявила про готовність виплатити до $20 000 за серйозний злом свого чат-бота на базі штучного інтелекту.

Суд США дозволив прокуратурі зламати Telegram, але їй це не вдалося02 жовтня 2025

Суд США дозволив прокуратурі зламати Telegram, але їй це не вдалося02 жовтня 2025 Прокуратура США отримала судовий дозвіл на віддалений доступ до серверів Telegram з метою пошуку доказів у справах, пов'язаних із жорстоким поводженням з дітьми.

Google незаконно збирала дані зі смартфонів і була оштрафована на 314 млн доларів06 липня 2025

Google незаконно збирала дані зі смартфонів і була оштрафована на 314 млн доларів06 липня 2025 Компанію Google оштрафували на 314 млн доларів за неправомірне використання даних зі смартфонів з Android. Рішення ухвалив у вівторок суд присяжних у Сан-Хосе. Компанію звинуватили в неправомірному використовувала дані мобільних телефонів клієнтів.

Криптобіржа Coinbase визнала витік персональних даних щонайменше 69 000 клієнтів21 травня 2025

Криптобіржа Coinbase визнала витік персональних даних щонайменше 69 000 клієнтів21 травня 2025 Coinbase сьогодні підтвердила, що особиста і фінансова інформація щонайменше 69 461 клієнта криптобіржі стала надбанням злочинців унаслідок багатомісячного витоку даних, про який компанія повідомила минулого тижня.

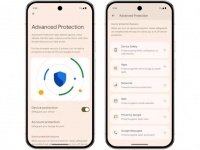

В Android з'явиться режим посиленого захисту від злому і перехоплення дзвінків14 травня 2025

В Android з'явиться режим посиленого захисту від злому і перехоплення дзвінків14 травня 2025 Google додала в прийдешню версію ОС Android 16 новий режим безпеки - посилений захист (Advanced Protection). У цьому режимі смартфон зможе відбивати атаки кількох відомих типів.

NSO Group програла WhatsApp: 167 мільйонів доларів за шпигунство через аудіодзвінки07 травня 2025

NSO Group програла WhatsApp: 167 мільйонів доларів за шпигунство через аудіодзвінки07 травня 2025 Після п'яти років судових розглядів месенджер WhatsApp здобув перемогу над ізраїльською компанією NSO Group, розробником шпигунського софту Pegasus. Суд зобов'язав NSO Group виплатити WhatsApp понад $167 мільйонів штрафу і близько $445 тисяч як компенсацію за збитки.